moonlamps.net – Di dunia maya yang penuh jebakan, ada satu strategi serangan siber yang sangat licik: Watering Hole Attack. Bayangkan predator di alam liar yang bersembunyi di dekat genangan air, menunggu mangsa datang haus. Begitu pula di cybersecurity, penyerang “bersembunyi” di situs web tepercaya yang sering dikunjungi korban target, lalu menyuntikkan malware saat korban “minum”—yaitu membuka halaman tersebut. Serangan ini sulit dideteksi karena memanfaatkan kepercayaan pengguna terhadap situs favorit mereka, seperti forum profesional atau blog industri. Menurut para ahli, watering hole attack sering digunakan dalam kampanye Advanced Persistent Threats (APT) yang menargetkan organisasi besar, pemerintah, atau kelompok tertentu.

Apa Itu Watering Hole Attack?

Watering hole attack adalah jenis serangan siber di mana penyerang menginfeksi situs web yang sering dikunjungi oleh kelompok target spesifik, seperti karyawan perusahaan tertentu atau anggota komunitas profesional. Istilah “watering hole” diambil dari strategi berburu hewan liar, di mana predator menunggu di tempat minum air yang diketahui menjadi rute mangsa. Tidak seperti phishing yang mengirim email palsu, serangan ini bersifat pasif: penyerang hanya perlu menunggu korban datang sendiri.

Serangan ini termasuk dalam kategori drive-by download, di mana malware terinstal secara otomatis tanpa interaksi lebih lanjut dari pengguna. Target utamanya adalah organisasi dengan keamanan ketat, di mana penyerang melewati firewall dengan memanfaatkan celah di situs eksternal yang kurang terlindungi. Dampaknya bisa fatal: pencurian data rahasia, instalasi backdoor, atau penyebaran ransomware ke jaringan korban.

Bagaimana Cara Kerja Watering Hole Attack?

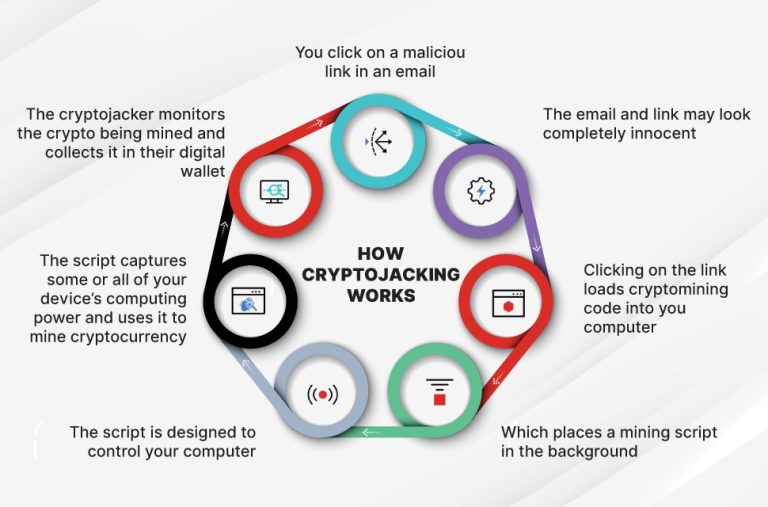

Proses serangan ini biasanya berlangsung dalam beberapa tahap, yang memanfaatkan rekayasa sosial dan kerentanan teknis. Berikut langkah-langkah umumnya:

- Rekognisi (Reconnaissance): Penyerang memprofiling target, seperti menganalisis situs web yang sering dikunjungi karyawan perusahaan teknologi (misalnya, forum GitHub atau situs berita IT). Mereka menggunakan tools seperti Google Analytics atau social engineering untuk mengidentifikasi “watering hole” ideal.

- Infeksi Situs: Penyerang menyusup ke situs tersebut melalui kerentanan seperti SQL injection, cross-site scripting (XSS), atau kompromi server. Mereka menyuntikkan kode JavaScript berbahaya yang mengarahkan pengunjung ke server C&C (Command and Control) untuk download malware.

- Penargetan Spesifik: Malware hanya aktif untuk IP atau user-agent tertentu, membuat serangan sulit dideteksi oleh pemilik situs. Misalnya, hanya pengguna dari jaringan perusahaan A yang terinfeksi.

- Eksekusi dan Eksploitasi: Saat korban membuka situs, browser mereka dieksploitasi untuk menginstal trojan, keylogger, atau ransomware. Ini bisa bertahan berminggu-minggu sebelum terdeteksi.

| Tahap Serangan | Deskripsi | Risiko Utama |

|---|---|---|

| Rekognisi | Analisis kebiasaan browsing target | Pengungkapan data pribadi |

| Infeksi | Suntik kode ke situs tepercaya | Kerusakan jangka panjang pada situs |

| Penargetan | Filter berdasarkan IP/user | Sulit dideteksi secara global |

| Eksekusi | Instal malware otomatis | Akses jaringan internal korban |

Serangan ini sering dikombinasikan dengan spear-phishing untuk mendorong korban mengunjungi situs yang terinfeksi.

Contoh Nyata Watering Hole Attack

Serangan ini telah menimpa banyak korban besar. Berikut beberapa kasus terkenal:

- Operation Aurora (2009): Kelompok China menargetkan Google dan perusahaan AS dengan menginfeksi situs keuangan dan militer. Mereka mencuri kode sumber dan data pengguna.

- Energetic Bear (2013): Hacker Rusia menginfeksi situs vendor ICS (Industrial Control Systems) untuk menyerang sektor energi, penerbangan, dan farmasi di AS dan Eropa. Malware Havex digunakan untuk spionase.

- LuckyMouse (2017-2018): Kelompok APT China menyerang situs web di China untuk menargetkan organisasi pemerintah dan militer. Ini adalah serangan tingkat negara yang menggunakan malware untuk pencurian data.

Kasus-kasus ini menunjukkan bagaimana serangan ini sering didukung negara dan menargetkan infrastruktur kritis.

Dampak dan Mengapa Sulit Dideteksi

Watering hole attack sangat efektif karena memanfaatkan kepercayaan: korban tidak curiga saat membuka situs favorit. Dampaknya meliputi:

- Keuangan: Kerugian jutaan dolar dari pencurian data.

- Reputasi: Situs yang terinfeksi kehilangan kepercayaan.

- Keamanan Nasional: Spionase terhadap pemerintah atau perusahaan strategis.

Deteksi sulit karena malware sering menggunakan zero-day exploits dan hanya aktif untuk target tertentu, menghindari blacklist situs.

Cara Mencegah Watering Hole Attack

Pencegahan memerlukan pendekatan multi-lapis, mulai dari individu hingga organisasi. Berikut tips utama:

| Strategi Pencegahan | Deskripsi | Untuk Siapa? |

|---|---|---|

| Pelatihan Kesadaran | Edukasi karyawan tentang risiko situs tepercaya dan hindari klik mencurigakan. | Individu & Bisnis |

| Antivirus & Web Filtering | Gunakan software seperti Norton atau Proofpoint untuk blokir situs berbahaya secara real-time. | Semua |

| Secure Web Gateway (SWG) | Monitor lalu lintas web dengan inspeksi HTTPS dan URL filtering. | Bisnis |

| Update & Patching | Pastikan browser dan plugin selalu terupdate untuk tutup kerentanan. | Individu |

| Monitoring Jaringan | Gunakan tools seperti Splunk untuk deteksi anomali perilaku. | Organisasi |

Untuk bisnis, lakukan audit keamanan rutin dan pisahkan jaringan kerja dari pribadi. Tools seperti Cymulate juga bisa simulasi serangan untuk tes pertahanan.

Watering hole attack adalah pengingat bahwa ancaman siber sering datang dari sumber tak terduga—situs yang kita anggap aman. Dengan kesadaran dan tools tepat, Anda bisa menghindari jebakan ini. Di era digital saat ini, keamanan bukan hanya urusan IT, tapi tanggung jawab semua orang. Mulailah dengan update software Anda hari ini, dan pantau situs favorit dengan hati-hati. Untuk info lebih lanjut, kunjungi sumber seperti Splunk atau Norton. Tetap aman di dunia maya!