moonlamps.net – Di era digital yang terus berkembang, ancaman siber semakin kompleks dan canggih. Pendekatan keamanan tradisional yang mengandalkan perimeter jaringan sudah tidak lagi memadai. Inilah mengapa Zero Trust Security menjadi konsep yang kian populer di kalangan organisasi yang ingin melindungi data dan sistem mereka. Artikel ini akan menjelaskan apa itu Zero Trust, prinsip-prinsip utamanya, dan mengapa pendekatan ini menjadi standar baru dalam keamanan siber.

Apa Itu Zero Trust Security?

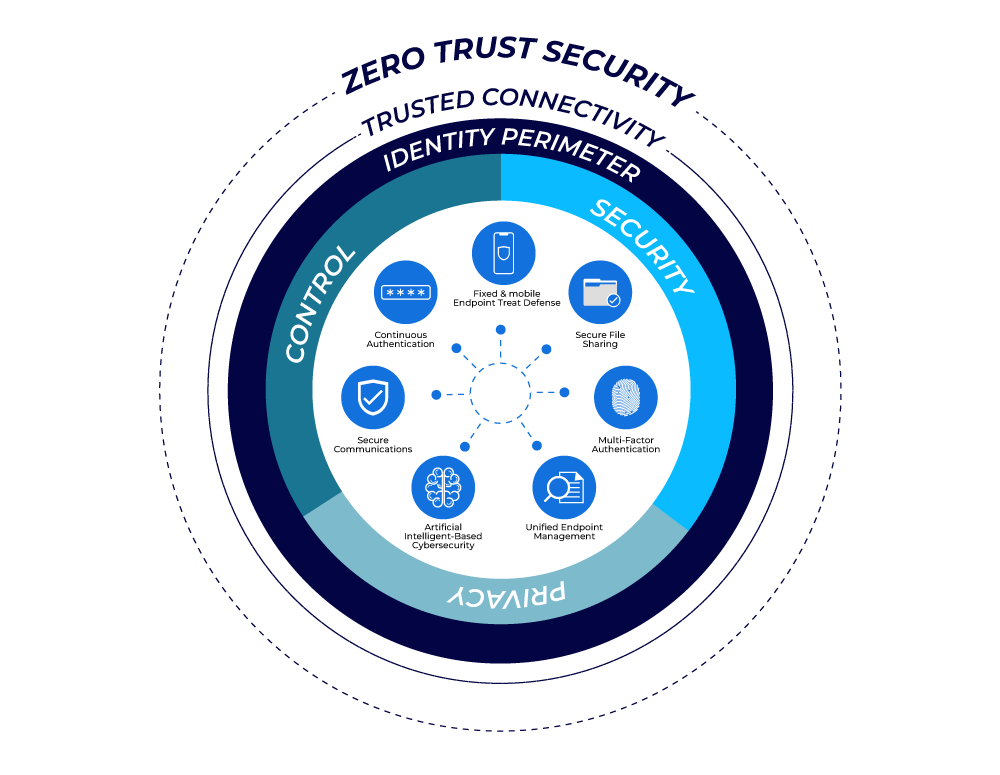

Zero Trust adalah model keamanan siber yang didasarkan pada prinsip sederhana: “Jangan pernah percaya, selalu verifikasi.” Berbeda dengan pendekatan keamanan tradisional yang menganggap semua yang berada di dalam jaringan perusahaan aman, Zero Trust mengasumsikan bahwa tidak ada pengguna, perangkat, atau koneksi yang dapat dipercaya secara otomatis—baik dari dalam maupun luar jaringan. Setiap akses harus diverifikasi secara ketat berdasarkan identitas, konteks, dan kebijakan keamanan.

Konsep ini pertama kali diperkenalkan oleh analis Forrester, John Kindervag, pada tahun 2010. Zero Trust bertujuan untuk meminimalkan risiko dengan memastikan bahwa hanya pengguna dan perangkat yang sah yang dapat mengakses sumber daya tertentu, terlepas dari lokasi atau jaringan yang digunakan.

Prinsip Utama Zero Trust

Zero Trust Security dibangun di atas beberapa prinsip inti yang membedakannya dari pendekatan keamanan lainnya:

-

Verifikasi Identitas Secara Ketat

Setiap pengguna atau perangkat harus membuktikan identitas mereka melalui autentikasi multifaktor (MFA), seperti kata sandi, biometrik, atau token keamanan. Ini memastikan bahwa hanya pihak yang berwenang yang mendapatkan akses. -

Akses Minimum (Least Privilege)

Pengguna hanya diberikan akses ke sumber daya yang benar-benar mereka butuhkan untuk menjalankan tugas mereka. Ini mengurangi risiko penyalahgunaan atau kebocoran data jika akun diretas. -

Asumsi Pelanggaran (Assume Breach)

Zero Trust menganggap bahwa pelanggaran keamanan bisa terjadi kapan saja. Oleh karena itu, sistem dirancang untuk mendeteksi, membatasi, dan merespons ancaman dengan cepat, bahkan jika penyusup sudah berada di dalam jaringan. -

Segmentasi Jaringan

Jaringan dibagi menjadi segmen-segmen kecil (mikrosegmentasi) untuk membatasi pergerakan lateral penyerang. Jika satu bagian jaringan diretas, penyerang tidak dapat dengan mudah mengakses bagian lain. -

Pemantauan dan Analisis Berkelanjutan

Setiap aktivitas dalam jaringan dipantau secara real-time menggunakan alat analitik dan kecerdasan buatan untuk mendeteksi perilaku mencurigakan atau anomali.

Mengapa Zero Trust Penting?

Dengan meningkatnya ancaman seperti ransomware, phishing, dan serangan berbasis cloud, pendekatan keamanan tradisional sering kali gagal. Berikut adalah beberapa alasan mengapa Zero Trust menjadi solusi yang relevan:

-

Pergeseran ke Cloud dan Kerja Jarak Jauh: Banyak organisasi kini menggunakan layanan cloud dan mendukung kerja jarak jauh, yang memperluas permukaan serangan di luar perimeter jaringan tradisional. Zero Trust memungkinkan keamanan yang fleksibel di berbagai lingkungan.

-

Ancaman Internal: Banyak pelanggaran data berasal dari dalam organisasi, baik karena kelalaian karyawan atau akun yang disusupi. Zero Trust memastikan bahwa bahkan pengguna internal harus terus diverifikasi.

-

Kepatuhan Regulasi: Regulasi seperti GDPR, HIPAA, dan ISO 27001 mengharuskan organisasi melindungi data sensitif dengan ketat. Zero Trust membantu memenuhi standar kepatuhan ini dengan menerapkan kontrol akses yang ketat.

-

Evolusi Ancaman Siber: Penyerang kini menggunakan teknik canggih seperti serangan zero-day dan rekayasa sosial. Zero Trust mengurangi dampak serangan dengan membatasi akses dan memantau aktivitas secara proaktif.

Implementasi Zero Trust

Menerapkan Zero Trust bukanlah proses instan, tetapi membutuhkan strategi bertahap. Berikut langkah-langkah umum untuk memulai:

-

Identifikasi Aset dan Data Sensitif: Pahami data, aplikasi, dan sistem mana yang paling kritis bagi organisasi Anda.

-

Petakan Alur Data: Lacak bagaimana data mengalir di dalam dan di luar organisasi untuk mengidentifikasi potensi titik lemah.

-

Terapkan Autentikasi Multifaktor (MFA): Pastikan setiap pengguna dan perangkat menggunakan MFA untuk mengakses sumber daya.

-

Gunakan Teknologi Pendukung: Alat seperti firewall generasi berikutnya, solusi identitas (IAM), dan SIEM (Security Information and Event Management) dapat mendukung implementasi Zero Trust.

-

Edukasi Karyawan: Latih karyawan tentang pentingnya keamanan siber dan praktik terbaik, seperti mengenali email phishing.

Tantangan Zero Trust

Meskipun menjanjikan, implementasi Zero Trust memiliki tantangan:

-

Kompleksitas: Menerapkan Zero Trust membutuhkan perencanaan dan integrasi teknologi yang kompleks, terutama di organisasi besar.

-

Biaya: Investasi awal untuk alat dan infrastruktur bisa mahal.

-

Pengalaman Pengguna: Verifikasi berulang dapat mengganggu alur kerja jika tidak diimplementasikan dengan baik.

-

Perubahan Budaya: Organisasi harus mengadopsi pola pikir keamanan yang proaktif, yang mungkin memerlukan perubahan budaya internal.

Masa Depan Zero Trust

Zero Trust bukan sekadar tren, tetapi menjadi standar emas dalam keamanan siber. Dengan kemajuan dalam kecerdasan buatan dan pembelajaran mesin, sistem Zero Trust akan semakin cerdas dalam mendeteksi ancaman secara real-time. Selain itu, integrasi dengan teknologi seperti SD-WAN dan edge computing akan membuat Zero Trust lebih mudah diadopsi di lingkungan hybrid dan cloud.

Zero Trust Security adalah pendekatan revolusioner yang menawarkan solusi keamanan yang relevan di tengah lanskap ancaman siber yang terus berubah. Dengan prinsip “jangan pernah percaya, selalu verifikasi,” Zero Trust memastikan bahwa organisasi dapat melindungi data sensitif mereka di dunia yang semakin terhubung. Meskipun implementasinya menantang, manfaatnya—keamanan yang lebih kuat, kepatuhan yang lebih baik, dan ketahanan terhadap ancaman—menjadikannya investasi yang berharga untuk masa depan.